Nama: Verlya Duwi Rokhmaidah

Guru Pengampu: Bpk Selamet Hariadi

Kelas: XII TKJ

Amanat;

• Harus lebih meningkatkan sebuah keamanan jaringan di perusahaan anda. Agar orang-orang yang bermaksud untuk mencuri data ataupun dokumen penting lainnya tidak akan bisa.

• Administrator lebih waspada dan berhati-hati atas data yang dilindunginya, agar tidak sampai tercuri oeh orang yang tidak berhak atas itu.

• Menjadi seorang hacker yang baik yang tidak memanfaatkan situasi untuk kepentingan pribadi. Dalam artian seorang hacker melakukan hacking hanya dengan tujuan menguji keamanan suatu jaringan saja. Tidak menyelewang dari itu

Kata Kunci: Sinopsis Film Sneakers

Monthly Archives: September 2014

Perencanaan Keamanan Jaringan

Verlya

XII TKJ

KJ-2

Abstrak:

- Tahap awal ini bertujuan untuk mendapatkan needs (kebutuhan), keinginan (desirability) dan kepentingan (interest). Untuk mendapatkan ketiga hal ini harus dilakukan survey ataupun wawancara terhadap user. Selain itu harus ditentukan pendekatan yang paling feasible untuk tahapan selanjutnya.

- Satu langkah yang paling penting dalam perencanaan jaringan ini adalah pencarian/investigasi dalam konteks sebelum jaringan terbentuk. Investigasi ini ditujukan untuk mencari pola kerja, alur, trafik dan kemungkinan bottleneck di dalam jaringan, selain itu investigasi ini bisa membantu dalam kemungkinan kebutuhan di masa selanjutnya. Berbicara dengan user langsung akan mendapatkan input yang lebih signifikan tentang kebutuhan mereka, keinginan dan mungkin juga ketakutan user. Sebagai admin anda harus bekerjasama dengan user.

- Untuk merencanakan keamanan jaringan harus mengetahui tantangan keamanan jaringan ataupun metode keamanan jaringanya.

Kata Kunci:

Tantangan keamanan jaringan, Perencanaan keamanan, Metode keamanan jaringan, Menjalankan metode enkripsi, Password, Memonitor jaringan, Monitoring hardware, IDS.

Gambar 1.1 Simulasi perencanaan jaringan

1. Tantangan Keamanan Jaringan

• Pemeliharaan validitas dan intregitas data (internal password) atau informasi tersebut.

• Jaminan ketersediaan informasi bagi pengguna yang berhak.

• Pencegahan akses sistem dari yang tidak berhak.

• Pencegahan akses informasi dari yang tidak berhak.

Simulasi Jaringan WAN Ke-2

Verlya

XII TKJ

WAN-2

Abstrak:

• Simulasi jaringan komputer di .. , dengan catatan antara komputer yang ada di departemen 1 bisa saling mengakses. Namun komputer yang berada di departemen 1 tidak dapat mengakses pada komputer yang berada di departemen 2.

• Pertama, kita membuat PC, server, switch, router yang dihubungkun dengan kabel straight(untuk komponen yang berbeda, seperti switch dengan PC) dan kabel crossover(untuk komponen yang sama, seperti router dengan router). Untuk lebih jelasnya, lihat gambar 1.1. Khusus untuk router jangan dihubungkan terlebih dahulu.

• Kedua, jika semua sudah terhubung, atur IP Address, Subnet Mask dan Default Gateway pada tiap PC. Alamat IP antara PC pada departemen 1 dan departemen 2 haus berbeda.

Misal, departemen 1: IP Address 192.168.1.2 SM: 255.255.255.0 Default Gateway 192.168.1.1

Sedangkan pada departemen 2: IP Address 192.168.2.2 SM: 255.255.255.0 Default Gateway 192.168.2.1

• Jika IP semua PC dan server sudah diatur, maka yang perlu diatur adalah router. Berdasarkan langkah yang pertama router masih dalam keadaan belum terhubung oleh kabel. Untuk mengaktifkan routernya, kita atur physicalnya dengan memilih NM-4E. Tetapi off kan routernya. Jika sudah akan muncul gambar. Klik dan seret gambar tersebut pada tempat port yang masih kosong. Setelah itu klik on pada menu on/off nya. Kemudian router sambung dengan kabel. Akan terdapat indicator berwarna hijau. Itu berarti router sudah aktif.

• Setelah diatur pada menu physical sekarang atur RIP pada departemen 1. Masukkan IP yang ada pada PC departemen 1, termasuk IP server dan PC yang ada di departemen 2. Jika sudah selesai, atur RIP pada departemen 2. Masukkan IP yang ada pada PC departemen 2 saja. Setelah itu, untuk menguji jaringan berhasil atau tidak. Cobalah untuk mengirim pesan antara PC yang satu dengan PC yang diinginkan.

Kebijakan Pengguna Jaringan

Nama: Verlya Duwi Rokhmaidah

Guru Pengajar: Selamet Hariadi

Pertemuan ke-3, Rabu 03 September 2014

Abstrak:

1. Jenis kebijakan pengguna jaringan ada 3,

2. Kebijakan organisasi, instansi atau lembaga dalam ruang lingkup keamanan jaringan untuk akses pada sistem jaringan di tempat tersebut

3. Etika menggunakan jaringan, dapat memahami akses pengguna dan kualitas daya organisasi

4. Kebijakan mengakses komputer, dapat memanajemen penggunaan jaringan ataupun sistem komputer

5. Kemungkinan ancaman dan serangan terhadap keamanan jaringan, ada serangan fisik dan serangan logik. Serangan fisik ditimbulkan karena gangguan terhadap komponen dari komputer tersebut. Seperti kerusakan harddisk, terjadi konsleting ataupun kerusakan kabel. Serangan logik yaitu serangan yang terjadi pada aplikasi atau perangkat lunaknya

Kata Kunci:

Kebijakan Organisasi, SQL Injection, DoS (Denial of Service), Traffic Flooding, Deface, Social Engineering, Malicious Code, Packet Sniffer.

Kebijakan Pengguna Jaringan

A. Jenis Kebijakan Jaringan diantaranya:

a. Kebijakan organisasi,

Kebijakan Organisasi, Instansi atau lembaga dalam ruang lingkup keamanan jaringan untuk akses pada sistem jaringan di tempat tersebut.

Contoh Kebijakan Organisasi:

Tata kelola sistem komputer

Pengaturan kerapian pengkabelan

Pengaturan akses wi-fi

Manajemen data organisasi

Sinkronisasi antar sub-organ

Manajemen Sumber Daya

Maintenance & Checking berkala

b. Etika Menggunakan Jaringan

• Memahami Akses Pengguna

• Memahami kualitas daya Organisasi

• Pengaturan penempatan sub-organ

c. Kebijakan Mengakses Komputer

• Manajemen pengguna

• Manajemen sistem komputer

• Manajemen waktu akses

B. Kemungkinan Ancaman dan Serangan Terhadap Keamanan Jaringan

a. Serangan fisik terhadap keamanan jaringan diantaranya:

• Terjadi gangguan pada Kabel

• Kerusakan Harddisk

• Konsleting

• Data tak tersalur dengan baik

• Koneksi tak terdeteksi

• Akses bukan pengguna

b. Serangan logik terhadap keamanan jaringan

• SQL Injection adalah Hacking pada sistem komputer dengan mendapat akses Basis Data pada Sistem

• DoS (Denial of Service) adalah Serangan pada Sistem dengan mengabiskan Resource pada Sistem.

• Traffic Flooding adalah Serangan pada keamanan jaringan dengan membanjiri Traffic atau lalu lintas jaringan

• Request Flooding adalah Serangan dengan membanjiri banyak Request pada Sistem yang dilayani Host sehingga Request banyak dari pengguna tak terdaftar dilayani oleh layanan tersebut.

• Deface adalah adalah Serangan pada perubahan tampilan

• Social Engineering adalah Serangan pada sisi sosial dengan memanfaatkan kepercayaan pengguna. Hal ini seperti fake login hingga memanfaatkan kelemahan pengguna dalam socialmedia.

• Malicious Code adalah Serangan dengan menggunakan kode berbahaya dengan menyisipkan virus, worm atau Trojan Horse. Virus: Program merusak yang mereplikasi dirinya pada boot sector atau dokumen. Worm: Virus yang mereplikasi diri tidak merubah fle tapi ada di memory aktif. Trojan Horse: Program yang sepertinya bermanfaat padahal tidak karena uploaded hidden program dan scipt perintah yang membuat sistem rentan gangguan.

• Packet Sniffer adalah Serangan Menangkap paket yang lewat dalam sebuah Jaringan.

Sumber,

Modul Keamanan Jaringan, pertemuan ke 3, 03 September 2014

Prinsip Kerja Jaringan Client Server

Nama: Verlya Duwi Rokhmidah

Guru Pengajar : Selamet Hariadi

Pertemuan ke-3, Jum’at, 05- September 2014

Abstrak :

- Tipe jaringan dapat dibagi menjadi 3 (peer to peer, client server dan hybrid)

- Jaringan peer to peer ini setiap komputer dapat menjadi server ataupun client

- Client server, server sebagai kunci utama dan akses kontrolnya bersifat centralized

- Jaringan hybrid, gabungan dari peer to peer dan client server

- Arsitektur client server ada dua, two-tier architecture dan three-tier architecture

- DBMS (Data Base Management Server), perangkat lunak yang dirancang untuk mengelola basis data

Simulasi Pembangunan Sistem Jaringan

Nama : Verlya Duwi Rokhmaidah

Guru Pengajar : Selamet Hariadi

Pertemuan ke-1, Senin 25 Agustus 2014

Abstrak :

Jaringan komputer merupakan salah satu cara dari penerapan teknologi informasi. Karena pentingnya jaringan komputer, dewasa ini hampir seluruh perusahaan menggunakan media jaringan komputer dalam komunikasi datanya. Karena melalui jaringan komputer diijinkan pengaksesan atau komunikasi data secara bersama. Untuk memungkinkan komunikasi data diantara komputer dalam sebuah jaringan, diperlukan sebuah perangkat pengontrol jaringan seperti router. Router mampu mengontrol dan mengatur jalur komunikasi data dalam jaringan komputer. Pengaturan dan pengontrolan yang dilakukan router dalam jaringan meliputi kontrol hak akses terhadap suatu bentuk sumber informasi dan kontrol komunikasi data. Biasanya untuk membuat uji coba jaringan, kita bisa membuat simulasinya dengan menggunakan packet tracer.

Pertama yang kita buat komputer, switch, router, kabel straigh dan cross over. setelah semua jadi. kita tinggal mengatur IP Address, Subnet Mask dan Default Gatewaynya. Setelah itu kita dapat melakukan setting pada routernya. Jika sudah, kita bisa mengujinya dengan mengirimkan pesan dari komputer satu ke komputer lainya. Jika successful, maka percobaan simulasi jaringan yang kita buat berhasil. Berikut merupakan contoh hasil simulasinya.

Sumber:

Praktikum Senin 25 Agustus 2014

Administrasi Server Jaringan

Nama : Verlya Duwi Rokhmaidah

Guru Pengajar : Selamet Hariadi

Pertemuan ke-1, Jum’at, 22 Agustus 2014

Abstrak : Pengertian Tentang Adimistrasi Server Jaringan

- PENGERTIAN

Mengadministrasi server dalam jaringan adalah suatu bentuk pekerjaan yang dilakukan oleh administrator jaringan yang mempunyai tugas untuk membuat server, mengelola jaringan yang tersambung dengan server, memonitor jaringan, dan juga mengamankan transfer data dalam jaringan tersebut.

Gambar 1.1 Administrator Jaringan

2. LANGKAH-LANGKAH YANG DILAKUKAN ADMINISTRATOR JARINGAN:

a. Memilih aplikasi untuk server, contohnya seperti

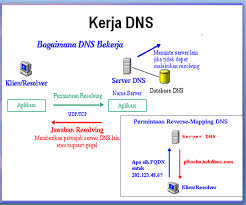

- DNS yaitu merupakan sistem berbentuk database terdistribusi yang akan memetakan / mengkonversikan nama host / mesin / domain ke alamat IP (Internet Protocol) dan sebaliknya dari alamat IP ke nama host yang disebut dengan reverse-mapping, atau lebih mudahnya DNS digunakan untuk mengingat nama daripada alamat IP.

File-File yang perlu dikonfigurasi dalam DNS antara lain :

File alamat / address

named.conf di dalam /etc

named.ca di dalam /var/named

named.local di dalam /var/named

Jika ingin membuat master server maka harus ada:

file zone -> mapping dari nama ke IP

file reverse zone -> mapping dari IP ke nama

Gambar 1.2 Sistem Kerja DNS

- DHCP digunakan untuk memberikan IP pada client secara otomatis yang memungkin beberapa server jalan di jaringan, dengan catatan range IP setiap server tidak boleh ada yang overlap),

- FTP (File Transfer Protocol), Salah satu aplikasi yang disediakan server didalam jaringan yang memberikan pelayanan berupa pengiriman suatu file ke PC yang lain atau ke PC client. Konfigurasi file conf yang terletak pada direktori /etc/, hilangkan tanda # pada beberapa script yang ada untuk dapat menjalankan ftp server.

- Web Server yaitu aplikasi yang disediakan oleh server agar client dapat mengakses server dalam bentuk halaman html).

- Mail Server yaitu aplikasi yang disediakan oleh server agar client dapat berkomunikasi dengan server ataupun antar client dalam bentuk surat elektrik yang berisi text ataupun animasi),

- Samba, yaitu aplikasi yang digunakan untuk menghubungkan server yang memakai sistem operasi Linux dengan komputer client yang memakai sistem operasi selain linux, seperti windows atau Apple Machintos.

- Proxy, merupakan pihak ketiga yang berdiri ditengah-tengah antara kedua pihak (Server-Client) yang saling berhubungan dan berfungsi sebagai perantara. b. Memilih sistem operasi untuk jaringan, OS yang biasa digunakan dalam jaringan seperti:

Gambar 1.3 OS Windows Gambar 1.4 OS Linux

Gambar 1.5 OS Unix

c. Memilih komponen server

Bila kita membuat sebuah jaringan server yang terhubung dengan sebuah jaringan maka peralatan minimal yang diperlukan diantaranya komputer server, NIC, HUB, Switch, Kabel lengkap dengan konektornya dan CD sistem operasi server.

- Menetapkan spesifikasi server.

- Membangun dan mengkonfigurasi server,

Sebelum membangun dan mengkonfigurasi server, kita terlebih dahulu harus merangkai semua komponen server dan spesifikasi yang telah disiapkan. Maka langkah selanjutnya kita harus menginstall sistem operasi servernya. Kemudian menginstal aplikasi servernya.

d. Menguji server.

- Sambungkan komputer server dengan switch dengan kabel fiber optik

- Sambungkan komputer client-client dengan switch dengan kabel UTP

- Tes koneksi antara server dengan client.

- Tes semua aplikasi yang disediakan server melalui komputer client.

e. Memonitor kinerja jaringan, Kita dapat memonitor kinerja jaringan menggunakan sebuah aplikasi, seperti aplikasi CNC / NAGIOS AND CACTI NETWORK MANAGEMENT AND MONITORING SYSTEMS.

Sumber : Modul ASJ smk al kaaffah pertemuan ke-1, Jum’at 22 Agustus 2014